Sommaire

Cisco System

I) Les commandes les plus utilisées

II) Sauvegarde de la configuration du routeur

III configuration des commutateurs Cisco catalyst

IV) Extension des réseaux commuté avec les vlan

V Gestion du trafic IP avec les listes d’accès (ACL)

I) Les commandes les plus utilisées

Projet Cisco

Séquence de boot :

- Rom contient la configuration minimale

- Flash contient l’IOS

- Nvram contient le fichier de configuration

·

Enable

passage du mode utilisateur au mode administrateur

·

Show version affiche la version de l’ios

·

Show interfaces montre les interfaces (fastethernet, series…)

·

Clockrate 56000 détermine la fréquence de calage

·

Hostname Ahmed(donne un nom au routeur)

·

Show cdp neighbors affiche les informations sur les routeurs voisins

·

Show cdp trafic affiche le trafic d’une interface

·

Erase startconfig (efface le système complètement)

·

Clok set : définit l’heure

·

Setup : on rentre dans la configuration basic de management

II) Sauvegarde de la configuration du routeur

1)

Récupération ou sauvegarde sur un serveur TFTP

- Installer un serveur TFTP (3com par exemple)

- Copy run-config tftp (suivre les instructions)

- Copy tftp run-config (copie du serveur tftp vers la ram du

routeur), puis copier run config vers start-config

2) Récupération du mot de

passe

- Configuration du registre : mise sous tension du routeur,

appuyez sur les touches CTRL+PAUSE

- Configreg 0x2142

- Enableà #copy startconfig run-con après reset répondre no

- Modifier le mot de passe : enable password

- En config terminal : configreg 0x2102

- Copy run-config startconfig

- Exit puis reload

3) Récupération du système en mode

RONMON via un serveur TFTP

- Ronmon> IP_ADDRESS=192.168.22.103 (adresse de la carte

fastethernet du routeur)

- IP_SUBNET MASK 255.255.255.0

- DEFAULT_GATWAY=192.168.22.200 0.0.0.0

- TFTP_SERVER =192.168.22.104(adresse du serveur tftp)

- TFTP_FILE=C2600……..bin (le fichier de l’ios que vous avez

sauvegarder)

- Tftpdnld (entrée)

Remarque : Il faut

mettre un HUB si vous avez des problème de connexion avec le serveur TFTP (à cause des délais des

swuitchs)

4) Activation des mots de passe sur telnet (vty)

Les connexions virtuelles (de 0 à 4), vous n’avez aucun contrôle sur le numéro de connexion, c’est aléatoire.

· Conf term : line vty 04

· Password ahmed

·

Exit

·

disconnect (met fin à la connexion telnet

·

show user (pour savoir si le port telnet est actif)

·

clear line 10 ferme la connexion telnet de l’utilisteur connecté

5) Activation des interfaces

- Conf term

- Interface fastethernet 0/1 ou serial 0/1 (0=slot0 1=n° du port)

- Config-if# ip adress 172.16.32.1

255.255.0.0

- Config-if # duplex {auto | full... definie le mode

- No shutdown (active l’interface)

- Ip name-server serveurDns1 serveurDns2 …serveurDns6 (6 max)

(adresse des dns)

- No ip domain-lookup (déactive la traduction des ip)

- Show hosts

Remarque : show interfaces (mtu =taille max des paquets

pouvant être transmit sur cette interface, bw = bandewith en kbit/s

bande passante, dly =latence temps de réponse en microseconde, relay =

fiabilité 255/255 à100%, load = la

charge (1/255) saturation si 255/255, encapsulation = méthode d’encapsulation de couche 2, loopback

= pour savoir si le bouclage est définie sur l’interface, runts = petite

trame, giant = grande trame

6) Activation des protocoles de routage RIP et IGRP

- Configuration

dynamique

ü

Le paramétrage en deux commandes router rip ou igrp puis network

- Conf term : router igrp 100 (100 n° du réseau autonome =

constitue de routeur pilotés par un ou plusieurs opérateurs)

- Conf term : router rip 100

- Config-router : network 156.188.0 (spécifie que c’est

directement connecté au réseau)

- Configuration statique

Je suis dans le réseau 172.16.0.0

255.255.0.0, je veux atteindre le réseau 172.17.0.0 255.255.0.0 (le

routeur voisin a une carte dans le même réseau que mon routeur)

Je passe par la carte qui

est dans le même réseau que mon routeur :

Route statique

·

Conf term # ip route 172.17.0.0 255.255.0.0 172.16.1.2 (172.16.1.2 correspond au

routeur voisin)

·

Ip default-network 109 définit la route par défaut pour le réseau

utilisant le routage dynamique

·

Show ip protocols : valeur des métriques de k1 à k5

·

Debug ip route affiche les mises à jour du routage rip (no debu all si debug implique

surcharge du réseau).

III configuration des commutateurs Cisco catalyst

Il existe trois méthodes

pour configurer un commutateur Cisco

·

Par console

·

Par une interface web http://172.16.32.1

(exemple d’adresse)

·

Par CLI (commande line interface)

1) Les commandes :

·

Show run

·

Show spantree pour éviter le bouclage, garder un seul chemin entre

deux segments.

·

Show vlan-membership

affiche les vlan (les vlan seront traités plus loin de ce document).

·

Ip adress 172.16.1.2 255.255.0.0

attribue une adresse ip à un port (il faut être dans l’interface concerne

(config-if) # interface e0 par exemple

·

No adress ip (pas d’adresse ip), implique configuration usine 0.0.0.0

·

Ip

default-gatway 172.16.1.100

(passerelle par défaut)

·

Show

mac-adress-table affiche la table des

adresses mac du commutateur

·

Conf-if) #

port secure max-count 1 : le

nombre maximum d’adresse autorisé pour ce port par défaut 132, dans l’exemple 1

seule adresse mac. Les pots sécurisés restreignent l’accès d’un port à un

groupe de station définit par l’administrateur.

·

Config #

adress violation {suspond|disable|ignore}

par défaut disable, dans ce cas la port doit être réactiver manuellement.

2) Sauvegarde du fichier de configuration

·

sw# copy nvram

tftp://172.16.1.1/ahmed.cfg :

sauvegarde la nvram vers le serveur 172.16.1.1, le nom du fichier ahmed.cfg.

·

sw# copy

tftp://172.16.1.1/ahmed.cfg nvram: restore

le fichier ahmed.cfg vers la nvram.

IV) Extension des réseaux commuté avec les vlan

1) Définitions

Les vlan (virtuel lan) permettent de

regrouper des utilisateurs dans un domaine de diffusion communétage). Les vlan

peuvent regrouper plusieurs segments physiques.

Chaque port du commutateur peut être

affecté à un unique vlan.

La notion des tronçons (trunk) permet

à un vlan de s’étendre sur plusieurs commutateurs sur une seule connexion (indépendamment

de l’emplacement), bien sur les commutateurs sont reliés entre eux par un câble

croisé. Les vlan sont de couche 2 du model OSI alors ils sont indépendant des

protocoles, pour que deux vlan puissent communiquer, il faut ajouter un router

et un protocole de couche trois du model OSI.

Les vlan utilisent deux modes

d’apprentissage :

·

statique c’est l’administrateur qui configure le port

qui appartiendra à un vlan

·

dynamique, il faut un serveur VMPS (vlan membership policy

server), un VMPS peut être un catalyst 5000 ou un serveur externe.

Le catalyst 1900 ne peut abriter une base VMPS.

2) Liaison entre commutateur (jonction)

Le marquage ISL (inter suitch link) permet aux

commutateurs de se communiquer les informations sur les vlan.

ISL : est

un marquage de trame utilisé par les catalyst, il a une faible

latence, permet de multiplexer le trafic provenant de plusieurs vlan sur

un seul chemin physique (tronçon = trunk), cette liaison nécessite un câble

croisé.

Pour assurer les vlan dans toute la matrice de

commutation, les vlan doivent êtres configurés sur chaque commutateur.

VTP (vlan

trunking protocol) est une méthode simple pour maintenir l’homogénéité de la

configuration des vlan sur l’ensemble du réseau commuté (ATM, FDDI, X25, SDH

…).

VTP travail

en trois mode, serveur, client ou transparent, par défaut serveur.

VTP doit être installer en mode serveur sur un seul

commutateur qui permet de modifier, de créer ou supprimer un vlan. Sur tous les

autres commutateurs du réseau en mode client.

3) Les commandes

Chaque fois que le serveur VTP modifie une information

sur un vlan, il incrémente de 1

·

# show vtp

·

delete vtp (configuration usine), cette commande est obligatoire chaque fois que

vous ajouter un commutateur au réseau, ou il faut configurer le nouveau switch

en mode client.

·

Config # vtp {serveur|client|transaprent} nom-du-domaine trap password

mon-de-passe (TRAP = interception activé)

·

Config # Trunk {on|off|auto…}

·

Show trunk 1 (sur le port n°1)

·

#conf # interface fastethernet 0/1

config-if

# swuitchport mode trunk (affection du port 3 au trunk)

·

Show interface trunk (affiche le pot du tronçon)

Création d’un vlan

·

Config # vlan 1 name ahmed (création d’un vlan n°1 dont le nom est ahmed).

·

Config#interface vlan 1 172.16.x.x 255.255.0.0 (adresse IP du switch (une

seul adresse)

·

Show vlan ou show vlan id 1

·

Config # vlan 1 name nouveau-nom (renomme le vlan ahmed en un autre nom).

·

Config # no shutdown (activation du vlan)

·

Config# vlan 1

·

Config#interface fasethernet

0/2

·

Config –if # swuitchport access vlan 2 (associe le port n°2 au vlan

1)

·

Config # no vlan 1 (supprime le vlan 1)

V Gestion du trafic IP avec les listes d’accès (ACL)

Les

listes d’accès (Acess Cotrol list) permettent aux routeurs d’identifier le

trafic entrant et sortant. Il existe 2 types

d’ACL :

- Listes d’accès

Standard (standard) : vérifient juste la sources des paquets à router

- Listes d’accès

étendues (extended) : vérifient à la fois le trafic source et

destination

Une

liste d’accès peut être appliquée à plusieurs interfaces, mais, il ne peut y

avoir qu’une seule par protocole, par direction et par interface. Le traitement

des lignes de la liste est séquentiel (de la première ligne à dernière dans cet

ordre).

Les

listes d’accès ne filtrent que le trafic qui traverse le routeur, elles ne

filtrent pas celui dont il est à l’origine.

1) Commandes de base des listes d’accès

·

config #

access-list permet l’accès aux listes

globales

·

config # ip

access active une liste sur une

interface (il faut être dans la carte concernée)

Exemple d’ACL standard:

Config # access-list 1

Config #

access-list 1 deny 172.16.32.11 0.0.255.255

Config #

access-list 1 permit any

Config # interface fastethernet 0/1

Config-if#ip

access-list 1 out

L’exemple montre la création d’une liste de type

standard (1à99)

-Interdit le trafic pour l’ordinateur 172.16.32.11

-Permet tout le reste du trafic

-Se mettre sur la carte Ethernet 1

-Lui appliquer la liste 1

Remarque importante : il faut obligatoirement un permit après deny,

si non tout le trafic sera bloqué (par défaut c’est deny).

Pour appliquer l’acl à telnet

Config –line# access-class 1 IN empêche le routeur de recevoir du trafic telnet,

specifier dans la liste

Config –line# access-class 1 OUT empêche les ports les port VTY d’initier

des sessions telnet vers les adresses définit dans l’acl.

2) Création des listes étendues

Config # access-list n°acl (100 à199) permit|deny protcole @source

masque @dest masque operateur (eq, lt, gt) established (pour tcp)

Vocabulaire :

eq (equal = egal), lt(less than =inférieur à), gt (great than

= supérieur à)

Exemple 1:

Config # access-list

101 deny tcp 172.16.32.11 0.0.255255

192.168.2.1 eq 21 established.

Config #

access-list 101 deny tcp 172.16.32.11

0.0.255255 192.168.2.1 eq 20

Config #

access-list 101 permit ip any any

Application de l’ACL à une carte

Config # interface

e0

Config –if # ip access-group

101 out

L’exemple montre la création d’une ACL étendue n°101,

le protocole est TCP la machine concernée est 172.16.32.11, la destination est

192.168.2 et le service FTP ports (20et 21), car FTP utilise les deux ports et

quelle interface on l’applique.

3) Création des listes nommées

Pour créer une liste d’accès nommée, il suffit de

mettre à la place des numéros des listes (0-99) ou (100-199) ou autres le type

de la liste, soit standard (standard) ou étendue (extended)

Exemple :

Config # ip access-list extended AhmedList le protocole utilisé est IP, acl etendue, nomACL

(AhmedList)

Config-std # deny tcp

172.16.4.0 0.0.0.255 172.16.3.0

0.0.0.255 eq 23

Config-std #permit ip any any

Config # interface e0 (la

carte connectée dans le réseau 172.16.3.0 d’ou le out)

Config-if #ip access-group

AhmedAcl out

L’exemple montre une ACL nommé qui bloque le

trafic TELNET provenant du sous réseau 172.16.4.0 vers le sous réseau

172.16.3.0

L’avantage de cette méthode :

Il suffit de mettre un no devant

une ligne dans l’ACL pour la modifier. Sachez que dans les listes non

nommées, vous êtes obligé de supprimer toute l’ACL pour une ligne de

code.

Schéma :

172.16.3.0

Routeur 172.16.4.0

![]()

![]()

E0

E0 E1

E1

Les ordinateurs du sous réseau 172.16.4.0 font des

requêtes Telnet vers le sous réseau 172.16.3.0 en passant par la carte E1,

le trafic (telnet) circule dans le routeur, mais, si cela est destiné au sous

réseau172.16.3.0, il sera bloqué en out de la carte E0. Vous avez envie de dire que ce

n’est pas logique, pourquoi ne pas bloqué le trafic TELNET qui arrive du sous

réseau 172.16.4.0 vers 172.16.3.0 sur la carte E1 en IN. Je suis d’accord mais il faut

retenir que l’ACL s’applique à la carte la plus proche de la destination.

4) Surveillance des listes d’accès

Les commandes suivantes :

·

#show ip interface type-interface

numero-interface

#show

ip fastethernet 1 (exemple de show ip)

outgoing access list is not set (en entrée il y a pas de liste

Inbound access list is 1(en entrée c’est la liste 1 qui est autorisée)

·

#show access-list

affiche le contenu de toutes les listes d’accès

·

#show {protocle} access-list {numero_de_liste |

nom_de_liste}

·

#show ip

access-list AhmedAcl (exemple du nom

de l’acl définie plus haut dans cd document).

Résumé :

#config # access list numero_de_liste ou

nom_de_liste

#config # ip access-group numero_de_liste ou

nom_de_liste {in | out}

#line vty 04

#config-line# access-class numero_de_liste ou

nom_de_liste {in | out}

#show ip

access-list

#show ip interface {type_interface}

nom_interface

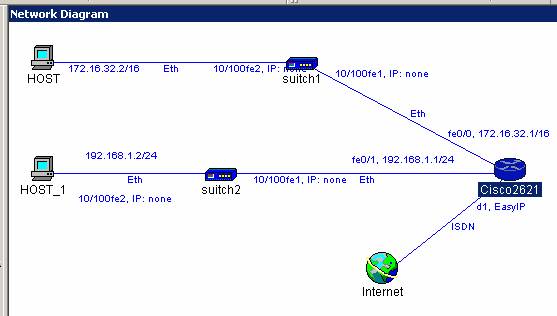

Le

but du projet est très simple, mise en place de deux Suitchs (catalyst 1900) en

mode trunk(tronçon), crée deux VLAN 1 et 2, configuré un Routeur qui a accès

sur Internet via la ligne numéris. Mettre deux clients, un dans le VLAN1 et

l’autre dans le VLAN2, réalisé le routage et l’accès à Internet. Tout ce trafic

va être contrôlé par une ACL nommée.

·

Schéma du

réseau

TRUNK

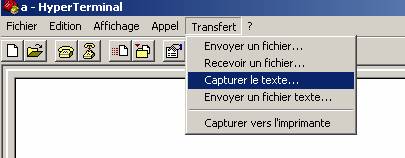

Les fichiers de configuration

joint dans ce document doivent servir de référence, faites des capture des

fichiers de configuration de chaque matériel (suitch ou routeur

Connecter vous au Switch ou au

Routeur via la console (hyperTerminal)

·

Dans

transfert/capturer le texte/démarrer

·

En ligne de

commande, faite #show run

·

Défilez le

contenu de la configuration

·

Dans

transfert/capturer le

· Modifiez le fichier à votre convenance

· Attention le fichier doit commencer par « configure terminal »

· Recharger le fichier dans le matériel actif concerné

· Dans Transfert/ Envoyer un fichier texte

1-Configuration du commutateur (suitch1)

configure terminal

hostname SuitchA

enable secret 5

$1$hDlD$Q8nD5QVxzKaDWDijA3dij/

ip subnet-zero

spanning-tree

extend system-id

vlan 1 name ahmed

no shutdown

! Les ports 4,5, 6 du suitch1 sont dans le vlan2

vlan 2

suitch access vlan

4

suitch access vlan

5

suitch access vlan

6

interface

FastEthernet0/1

no ip address

interface

FastEthernet0/2

no ip address

!Le port 3 du suitch 1 en mode trunk

interface

FastEthernet0/3

switchport mode

trunk

interface

FastEthernet0/4

no ip address

interface

FastEthernet0/5

no ip address

interface FastEthernet0/6

no ip address

interface

FastEthernet0/7

no ip address

interface

FastEthernet0/8

no ip address

interface

FastEthernet0/9

no ip address

interface

FastEthernet0/10

no ip address

interface

FastEthernet0/11

no ip address

interface FastEthernet0/12

no ip address

interface Vlan1

ip address 172.16.32.1 255.255.0.0

no ip route-cache

ip http server

snmp-server

engineID local 00000009020000074F162600

snmp-server

community private RW

snmp-server

community public RO

line con 0

stopbits 1

line vty 0 4

password class

login

line vty 5 15

password class

login

end

2- Configuration du commutateur (suitch2)

La configuration du switch 2 est la même que le switch

1, il suffit de mettre le port 3 en mode trunk et mettre les ports 4, 5, 6 dans

le vlan2

3- Configuration des postes de travail

-Le poste « POST » a l’adresse IP

172.16.32.12, passerelle par défaut 172.16.32.1

-Le poste « POST_1 » a l’adresse IP

192.2168.1.2, passerelle par défaut 192.168.1.1

17.16.32.1 et 192.168.1.1 sont les deux cartes

Fastethernet du routeur

http://www.networkingfiles.com/Network/configmaker.htm

4- Configuration du routeur

Attribuer l’adresses IP pour la fastethernet 0/0

(172.16.32.1)

Attribuer l’adresses IP pour la fastethernet 0/1

(192.168.1.1)

Configurer

ISDN ( Config Maker

)

configure terminal

!

version 12.1

no service

single-slot-reload-enable

service timestamps

debug uptime

service timestamps

log uptime

service

password-encryption

!

hostname Cisco2621

!

enable password 7

104D05181604

!

!

memory-size iomem

10

ip subnet-zero

no ip domain-lookup

!

isdn switch-type vn3

!

!

interface

FastEthernet0/0

description connected to EthernetLAN

ip address 172.16.32.1 255.255.0.0

ip nat inside

duplex auto

speed auto

!

interface

FastEthernet0/1

description connected to EthernetLAN

ip address 192.168.1.1 255.255.0.0

ip nat inside

duplex auto

speed auto

interface BRI0/0

description connected to Internet

no ip address

ip nat outside

encapsulation ppp

dialer rotary-group 1

isdn switch-type vn3

no cdp enable

!

interface Dialer1

description connected to Internet

ip address negotiated

ip nat outside

encapsulation ppp

no ip split-horizon

dialer in-band

dialer string 00860008484

dialer hold-queue 10

dialer-group 1

no cdp enable

ppp authentication chap pap callin

ppp chap hostname fti/2r9b6ax

ppp chap password 7 15160E0F1C2D3335

ppp pap sent-username fti/2r9b6ax password 7

0825494D111E1D06

!

router rip

version 2

passive-interface Dialer1

network 172.16.0.0

network 192.168.0.0

no auto-summary

!

ip nat inside

source list 1 interface Dialer1 overload

ip classless

ip route 0.0.0.0

0.0.0.0 Dialer1

no ip http server

!

access-list 1

permit 172.16.0.0 0.0.255.255

access-list 1

permit 192.168.0.0 0.255.255.255

dialer-list 1

protocol ip permit

snmp-server

community public RO

!

line con 0

exec-timeout 0 0

password 7 060506324F41

login

line aux 0

line vty 0 4

password

7 060506324F41

login

!

end

VII Conclusion

Le fichier ci-dessous est

configuré pour une ligne ADSL.

configure terminal

!

version 12.2

no service pad

service timestamps debug

uptime

service timestamps log

uptime

service password-encryption

!

hostname ahmed_routeur

!

aaa new-model

!

!

aaa authentication login default local

aaa authorization exec default local

aaa session-id common

enable secret 5 $1$g68D$WHm4.KmulQL2DBc2Tf0Ym/

!

username ahmed password 7 045A070A0634411C594951

ip subnet-zero

no ip domain-lookup

!

ip bootp server

vpdn enable

!

vpdn-group pppoe

request-dialin

protocol pppoe

!

interface Ethernet0

ip address xx.xx.xx.xx 0.0.0.0 (masque suivant

votre réseau)

ip nat inside

ip tcp adjust-mss 1452

hold-queue 100 out

!

interface ATM0

no ip address

no atm ilmi-keepalive

dsl operating-mode ansi-dmt

hold-queue

!

interface ATM0.1 point-to-point

pvc 8/35

pppoe-client dial-pool-number 1

!

!

interface Dialer1

ip address negotiated

ip access-group

ip mtu 1492

ip nat outside

encapsulation ppp

dialer pool 1

dialer-group 1

no cdp enable

ppp authentication chap pap

callin

ppp chap hostname fti/xxxxxxxx

ppp chap password 7

15453F1C143D1D132A

ppp pap sent-username fti/xxxxxx

password 7 115E2D1507053D3B06

!

ip nat inside source list 1 interface Dialer1 overload

ip classless

ip route 0.0.0.0 0.0.0.0

Dialer1

ip route 10.0.0.0 255.0.0.0

xx.xx.xx.254

ip route 172.16.0.0

255.240.0.0 xx.xx.xx.254

ip route 192.168.0.0

255.255.0.0 xx.xx.xx.254

ip http server

ip http authentication local

!

!

access-list 1 permit xx.xx.xx.0 0.0.0.255

access-list 1 deny any

access-list 100 remark ANTISPOOFING

access-list 100 deny 53 any any

access-list 100 deny 55 any any

access-list 100 deny 77 any any

access-list 100 deny pim any any

access-list 100 deny ip

127.0.0.0 0.255.255.255 any log-input

access-list 100 deny ip 10.0.0.0

0.255.255.255 any log-input

access-list 100 deny ip

172.16.0.0 0.15.255.255 any log-input

access-list 100 deny ip

192.168.0.0 0.0.255.255 any log-input

access-list 100 permit ip any any

dialer-list 1 protocol ip

list 1

banner motd ^CCCCCCCCCC

########################################################################

Deconnez pas, vous êtes sur un espace privé

########################################################################

^C

privilege exec level 1 show

!

line con 0

exec-timeout 0 0

stopbits 1

line vty 0 4

exec-timeout 30 0

password 7

094A5C0617111E150A02567A7B70

transport input telnet

!

scheduler max-task-time 5000

end